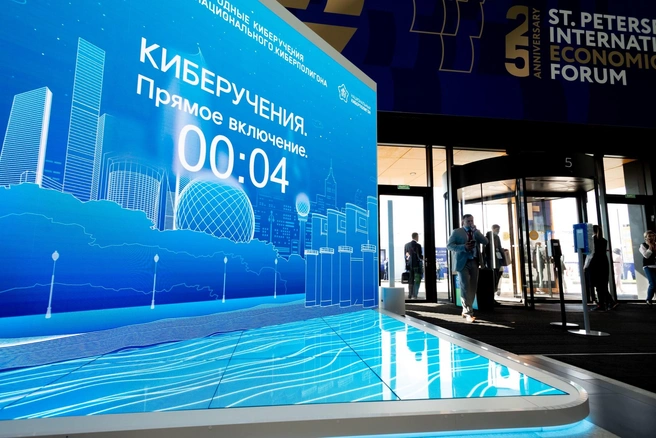

Впервые в России состоялись международные киберучения по предупреждению чрезвычайной ситуации в результате хакерских атак. Мероприятие прошло на Петербургском международном экономическом форуме. В масштабных учениях приняли участие представители шести стран: России, Беларуси, Казахстана, Азербайджана, Пакистана и Вьетнама. Платформой стал Национальный киберполигон, который предоставила компания «РТК-Солар». Учения проводились совместно с Министерством цифрового развития, связи и массовых коммуникаций РФ при поддержке аппарата Совета Безопасности РФ.

Мероприятие было направлено на координацию усилий по борьбе с хакерами на мировом уровне и практическую отработку информационного обмена между странами-участницами об атаках, осуществляемых из инфраструктуры другого государства. Для проведения международных киберучений специалисты Национального киберполигона развернули цифровой двойник инфраструктуры энергетического объекта и разработали автоматизированные сценарии атак, которые повторяли действия реальных злоумышленников. Участники киберучений на практике отработали взаимодействие по противостоянию высокопрофессиональным хакерским группировкам, нацеленным на дестабилизацию социально-экономической обстановки путем совершения атак, влекущих возникновение чрезвычайной ситуации.

— Участники международных киберучений отрабатывали противодействие атакам на системы жизнеобеспечения, успешная реализация которых в реальной жизни грозит серьезными последствиями для атакуемых государств. Поэтому очень важно тренироваться сообща выявлять их на ранних этапах и вести непрерывный диалог на мировом уровне. По итогам прошедших киберучений нам удалось сформировать серьезный задел в этом направлении, что поможет странам-участницам действовать слаженно в случае возникновения аналогичных угроз на практике, — заявил генеральный директор компании «РТК-Солар» Игорь Ляпунов.

В процессе участники разбились на команды и должны были сообща защитить выделенные им сегменты инфраструктуры от серии разрушительных кибератак, целью которых было повлечь масштабный блэкаут. По легенде учений, хакерская группировка производила серию скоординированных атак на крупный объект электроэнергетики.

По условиям учений, к моменту начала работы команд уже произошло несколько значимых инцидентов, в результате чего инфраструктура энергетического объекта была заражена вредоносным программным обеспечением. Злоумышленники продолжали проводить атаки для распространения компьютерного вируса с целью получения полного контроля над атакуемым объектом. Участникам киберучений требовалось расследовать произошедшие инциденты, зачистить инфраструктуру от вредоносной активности и предотвратить повторное заражение, а также восстановить поврежденные файлы.

Для расследования атак команды использовали целый ряд отечественных инструментов кибербезопасности, в том числе систему централизованного сбора и корреляции событий Kaspersky Unified Monitoring and Analysis Platform (KUMA), платформу для оркестрации, автоматизации ИБ и реагирования на инциденты R-Vision SOAR, платформу анализа информации об угрозах R-Vision TIP и другие.

Поскольку кибератаки совершались на каждый из сегментов инфраструктуры в разное время, командам было необходимо обмениваться информацией о расследовании инцидентов. Для координации действий команд работало специальное техническое подразделение — Центр реагирования на компьютерные инциденты. Он был представлен экспертами Национального координационного центра по компьютерным инцидентам (НКЦКИ) и специалистами по кибербезопасности компании «РТК-Солар». Команда центра агрегировала отчеты команд, следила за ходом расследования инцидентов и с определенной периодичностью информировала участников об угрозах и рекомендуемых мерах по противодействию кибератакам. Центр реагирования располагался в Санкт-Петербургском государственном университете телекоммуникаций им. проф. М. А. Бонч-Бруевича, который выступил партнером киберучений.